文件上传漏洞

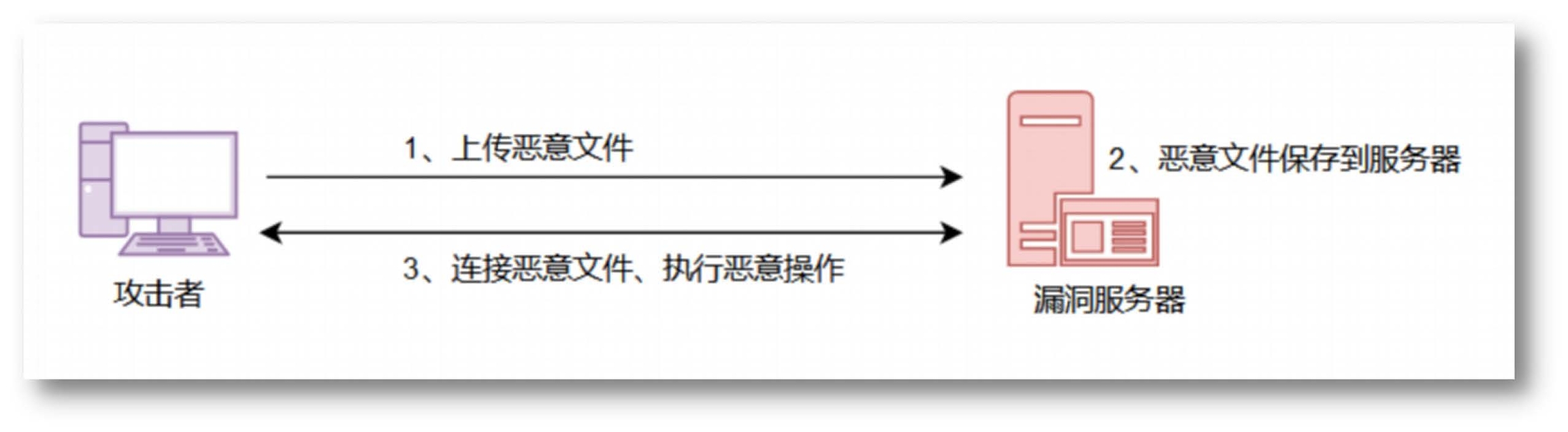

文件上传漏洞原理

文件上传漏洞危害

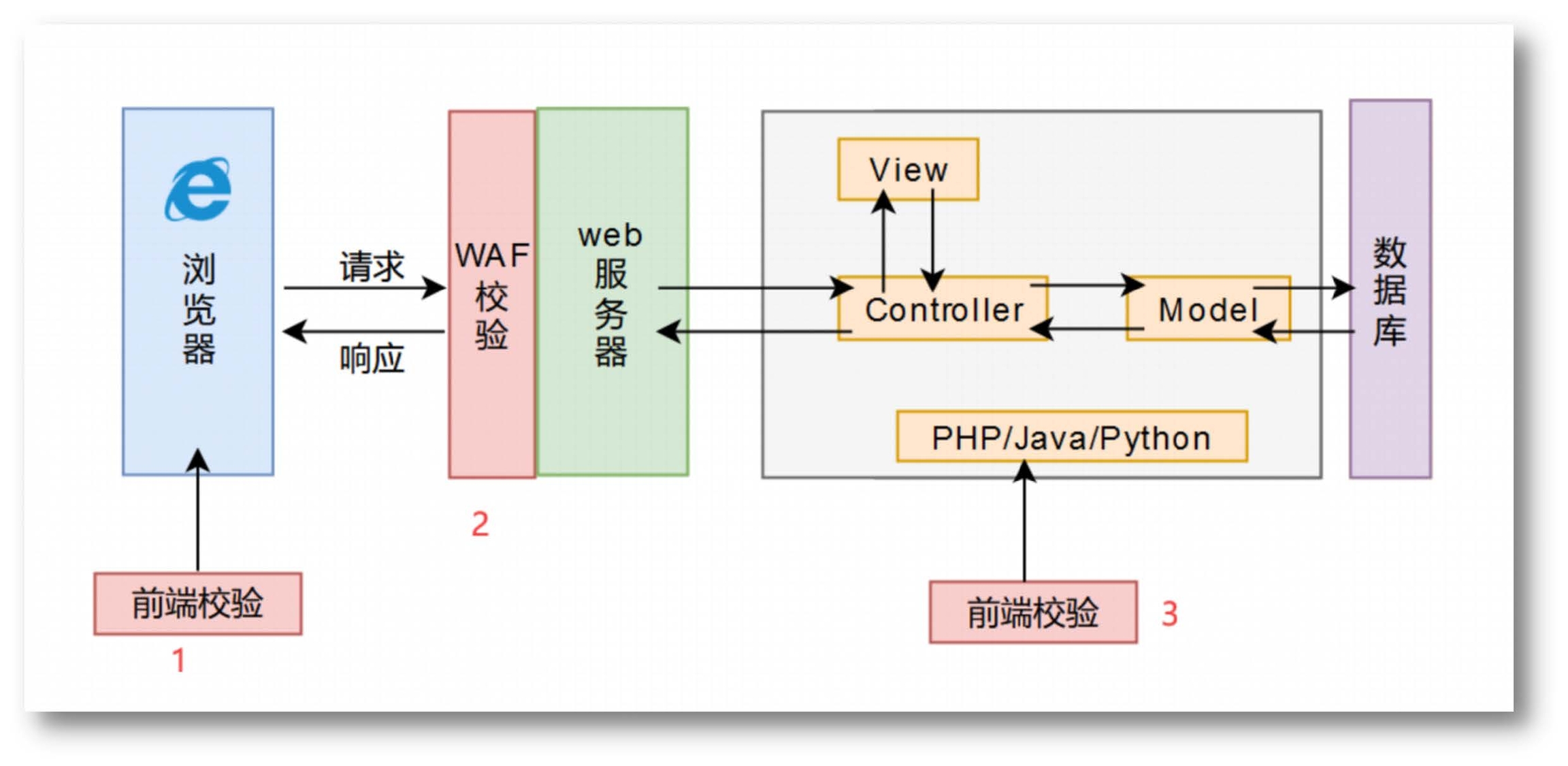

防御方式

常见上传功能点

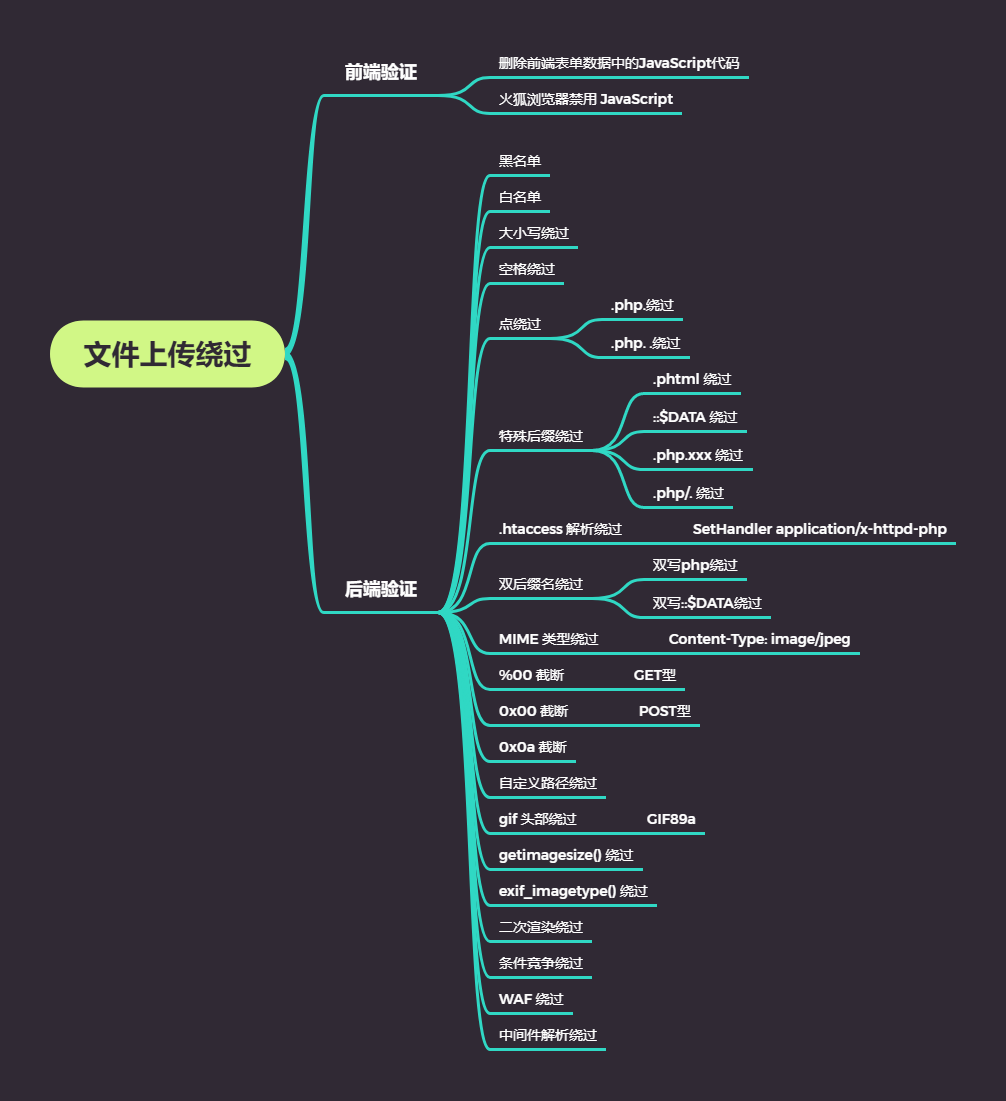

文件上传校验方式

常见木马

一句话木马

木马植入的方式

图片马制作

HxD编辑器插入

cmd命令生成

图片版权属性中插入

一句话木马绕过

函数替换

双变量绕过

字符串变形绕过

定义函数绕过

回调函数绕过

类的调用绕过

编码绕过

特殊字符干扰绕过

无字符特征码绕过

常见绕过方式

靶场练习

常见过滤函数

Pass-01

Pass-02

Pass-03

Pass-04

Pass-05

Pass-06

Pass-07

Pass-08

Pass-09

Pass-10

Pass-11

Pass-12

Pass-13

Pass-14

Pass-15

Pass-16

Pass-17

Pass-18

Pass-19

Pass-20

Pass-21

Last updated